Brute Force est une méthode d’attaque utilisée pour déchiffrer les mots de passe en calculant toutes les combinaisons possibles. Plus le mot de passe est court et simple, moins il faut de temps et de ressources pour le sélectionner. Cette méthode est souvent utilisée pour créer des botnets à partir de périphériques infectés.

Dans le cas où une activité de Brute Force avec BotNet suivant est détectée dans le réseau, l’opérateur de télécommunications est menacé de blocage de l’adresse IP.

Détection d’une attaque par Brute Force

La plateforme Stingray génère Full NetFlow au format IPFIX, qui est envoyé à un module spécial de Qualité d’Expérience. Les données d’expérience utilisateur ont les métriques suivantes :

- Temps aller-retour (Round Trip Time — RTT)

- Indicateurs du nombre de tentatives

- Le nombre de sessions, d’appareils, d’agents

- Adresses IP par abonné

- Répartition du trafic par applications et protocoles de transport

- Répartition du trafic par numéros de système autonome (AS)

- Flux de clics pour chaque abonné.

Des sessions courtes et fréquentes nous donnent un indice sur une tentative de cracker l’appareil. Exemples de protocoles pouvant être piratés : SSH, HTTP, HTTPS.

En activant le déclencheur ssh-bruteforce dans le module QoE, l’ingénieur réseau recevra des notifications sur les tentatives de craquage et réagira rapidement. On peut choisir un type de notification : par e-mail (à une ou plusieurs adresses avec un modèle personnalisé) ou HTTP (la ressource est appelée par la méthode GET ou POST).

Déclencheurs et notifications

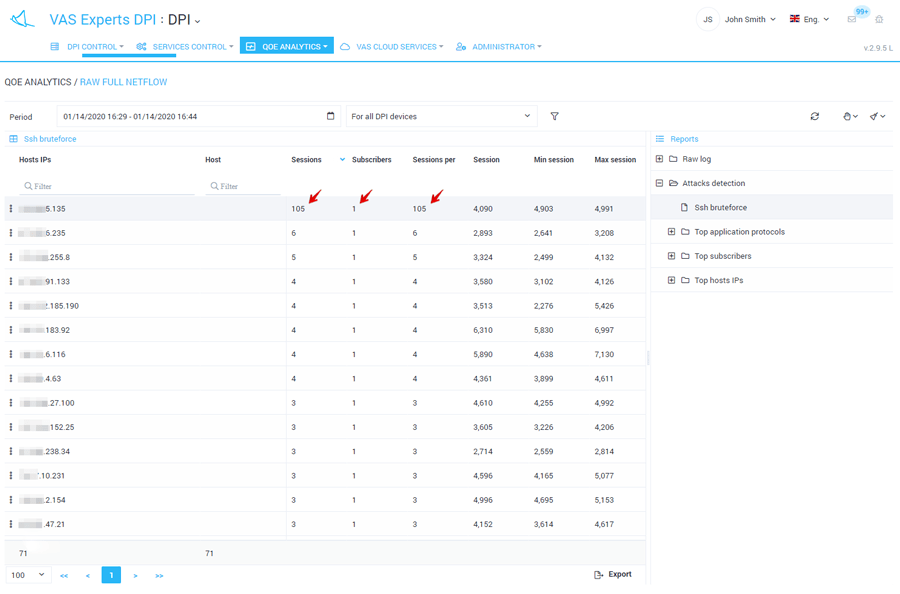

Les déclencheurs traitent les statistiques sur le trafic et analysent les données en mode arrière-plan. Dans le cas de Brute Force, le rapport affiche une liste TOP des hôtes auxquels on a accédé via le protocole ssh.

Le rapport est généré sur la base de trois indicateurs clés :

- durée de vie de la session

- nombre de sessions par abonné par période

- protocole de couche d’application.

Lorsque le nombre de sessions par abonné est grand (plus de 100 pour un abonné par défaut) et que la durée de vie de ces sessions est courte, alors vous pouvez suspecter quelqu’un d’essayer de deviner un mot de passe : en d’autres termes, un attaquant un grand nombre de tentatives d’autorisation en peu de temps.

C’est un déclencheur système et il est disponible dans les deux licences de module QoE : Lite et Standard.

Étude de cas

Cet exemple affiche 105 sessions pour 1 abonné.

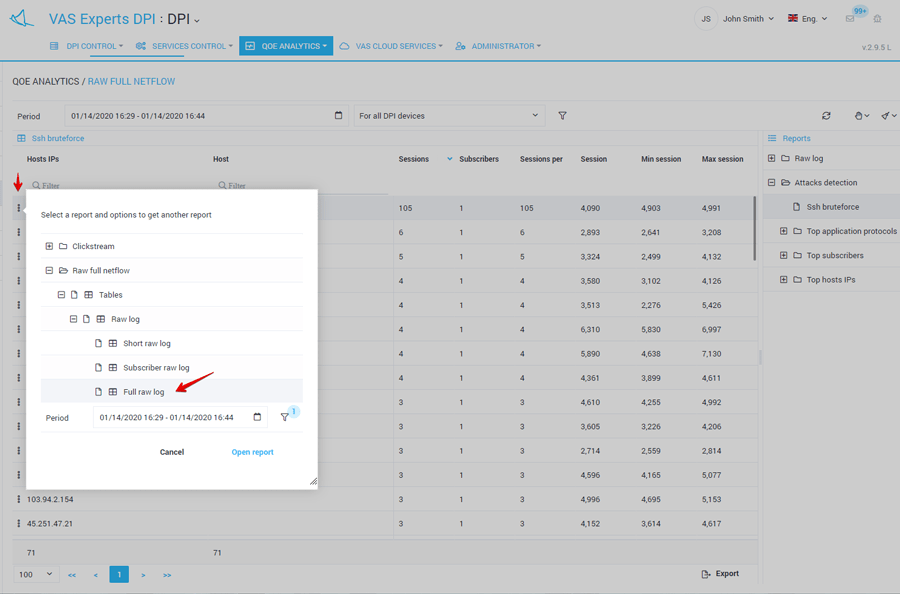

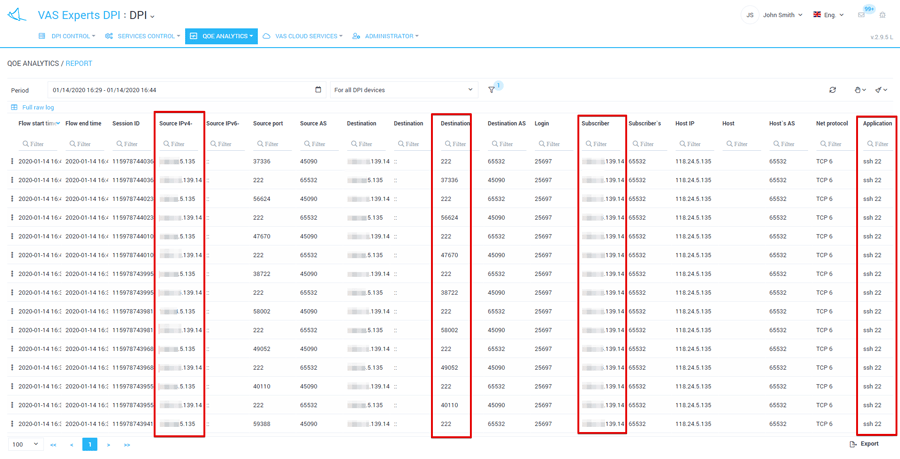

Basé sur le rapport QoE, le système vous permet de créer des rapports plus détaillés pour voir les spécifications dans le journal Netflow brut. L’information suivante est disponible :

- par durée de session

- IP de l’abonné et de l’hôte

- numéros de ports et de systèmes autonomes.

Dans ce rapport, nous observons un certain hôte force brutalement le mot de passe d’un abonné.

Que devez-vous faire lorsqu’une attaque par Brute Force est détectée ?

La première chose qu’un fournisseur d’accès Internet peut faire est de contacter l’abonné, de l’informer et de lui proposer de rendre le mot de passe plus complexe. L’abonné peut également être averti en affichant une bannière ou en publiant des informations sur la page d’accueil via la section « Service Management Advertising ».

Deuxièmement – il peut activer l’option mini-Firewall pour un certain abonné. Cette fonction Stingray Service Gateway est nécessaire pour garantir une utilisation sécurisée d’Internet, protéger le réseau des surcharges et des logiciels malveillants. Le mini-Firewall intégré à la plateforme résout deux tâches principales :

- empêche le piratage via des ports ouverts qui peuvent être attaqués

- bloque l’activité nuisible sortant de l’abonné.

Quels mots de passe sont craqués le plus souvent ?

Le login et le mot de passe par défaut sont fournis dans la plupart des systèmes cryptés sur lesquels un utilisateur peut autoriser. Idéalement, chaque utilisateur devrait changer le mot de passe par défaut pour le sien après la première entrée dans le système, cependant, beaucoup négligent cette règle de sécurité simple ou définissent des combinaisons trop simples pour se souvenir plus facilement. De cette manière, il existe des groupes entiers de mots de passe vulnérables :

- Séquences simples (keyboard-walks) : qwerty, qazwsx, 123456

- Phrases et mots qui viennent souvent à l’esprit lors de la création d’un mot de passe : password, admin, root, access

- Mots de passe qui dupliquent partiellement les logins, par exemple, avec l’ajout de numéros : user123.

Statistique :

- selon https://haveibeenpwned.com/, plus de 9 milliards de comptes sont déjà discrédités à ce jour

- plus de 555 millions d’entrées sont exposées dans le « dictionnaire des mots de passe »

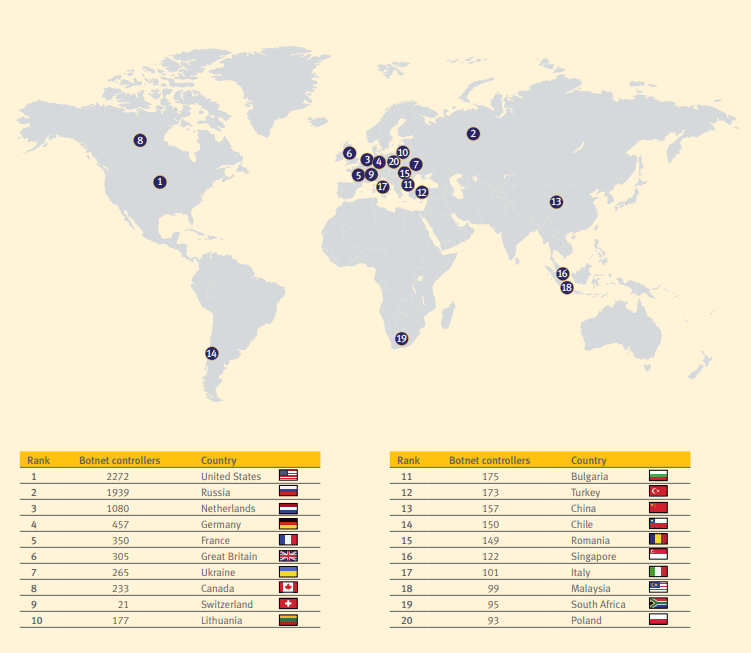

- le plus grand nombre d’hébergeurs de botnet (botnet C&C – command & controllers) est situé aux États-Unis, suivi de la Russie et des Pays-Bas.

Rapport sur les menaces du Botnet Spamhaus 2019

A résumer

Typiquement, les appareils infectés sont utilisés pour des attaques DDoS, l’envoi de spam, des virus, l’organisation de l’extraction de crypto-monnaie, téléchargement de données personnelles des utilisateurs, cyber-chantage. L’objet de Brute Force peut être les utilisateurs ordinaires d’Internet ainsi que les entreprises commerciales et d’État. Parfois, des mots de passe discrédités et d’autres données sont vendus pour étendre davantage le réseau infecté.

L’installation de la plateforme Stingray avec l’option mini-pare-feu et le module QoE vous permet de sécuriser le réseau contre les attaques DoS et DDoS, d’analyser le trafic et de contrôler les surcharges. Pour en savoir plus sur les avantages et les autres fonctionnalités du système d’analyse approfondie du trafic, consultez les spécialistes VAS Experts.