La fuerza bruta es un método de ataque que se utiliza para descifrar contraseñas calculando todas las combinaciones posibles. Cuanto más corta y sencilla sea la contraseña, menos tiempo y recursos se necesitan para seleccionarla. Este método se utiliza a menudo para crear redes de bots de dispositivos infectados.

En caso de que se detecte en la red una actividad de fuerza bruta con el consiguiente BotNet, el operador de telecomunicaciones es amenazado con el bloqueo de la dirección IP.

Detección de un ataque de fuerza bruta

La plataforma Stingray genera NetFlow completo en formato IPFIX, que se envía a un módulo especial de Calidad de la Experiencia. Los datos de la experiencia del usuario tienen las siguientes métricas:

- Tiempo de ida y vuelta (Round Trip Time — RTT)

- Indicadores del número de reintentos

- El número de sesiones, dispositivos, agentes

- Direcciones IP por abonado

- Distribución del tráfico por aplicación y protocolos de transporte

- Distribución del tráfico por números de sistema autónomo (AS)

- Flujo de clics para cada abonado

Las sesiones cortas y frecuentes nos dan una pista sobre un intento de crakear el dispositivo. Ejemplos de protocolos que pueden ser hackeados SSH, HTTP, HTTPS.

Al activar el activador ssh-bruteforce en el módulo QoE, el ingeniero de red recibirá notificaciones sobre intentos de cracking y podrá reaccionar rápidamente. Se puede elegir el tipo de notificación: por correo electrónico (a una o varias direcciones con una plantilla personalizada) o HTTP (se llama al recurso por el método GET o POST).

Activadores y notificaciones

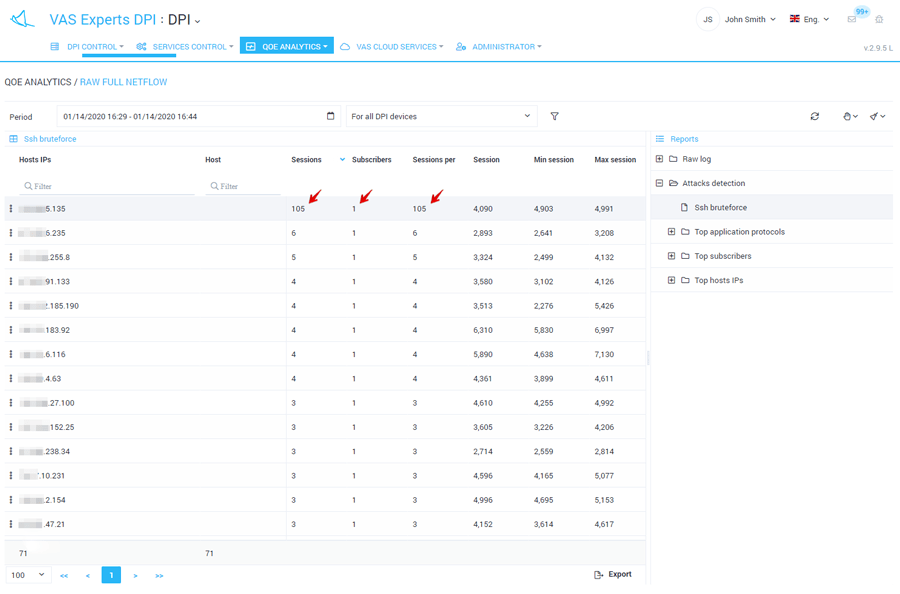

Los activadores procesan las estadísticas del tráfico y analizan los datos en segundo plano. En el caso de la fuerza bruta, el informe muestra una lista TOP de hosts a los que se ha accedido mediante el protocolo ssh.

El informe se genera en base a tres métricas clave:

- duración de la sesión

- número de sesiones por suscriptor por período

- protocolo de capa de aplicación.

Cuando el número de sesiones por un abonado es alto (más de 100 por 1 abonado por defecto), y la duración de estas sesiones es corta, entonces puedes sospechar que alguien está intentando adivinar una contraseña: en otras palabras, un atacante realiza un gran número de intentos de autorización en poco tiempo.

Es un activador del sistema y está disponible en las dos licencias del módulo QoE Lite y Estándar.

Estudio de caso

Este ejemplo muestra 105 sesiones por 1 abonado.

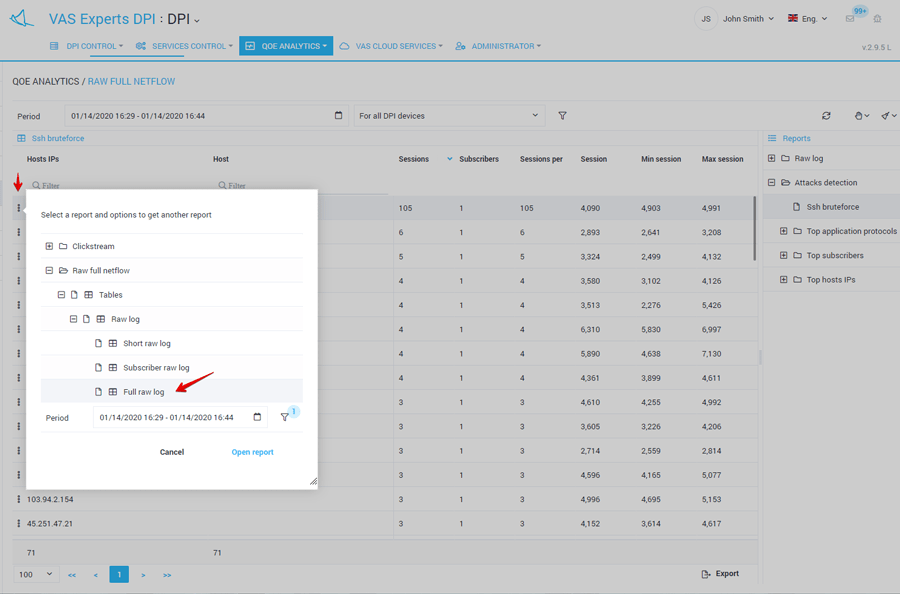

A partir del informe de QoE, el sistema te permite crear informes más detallados para ver las especificaciones del registro de Netflow en bruto. La información está disponible:

- por duración de la sesión

- IP del abonado y el host

- puertos y números de sistemas autónomos.

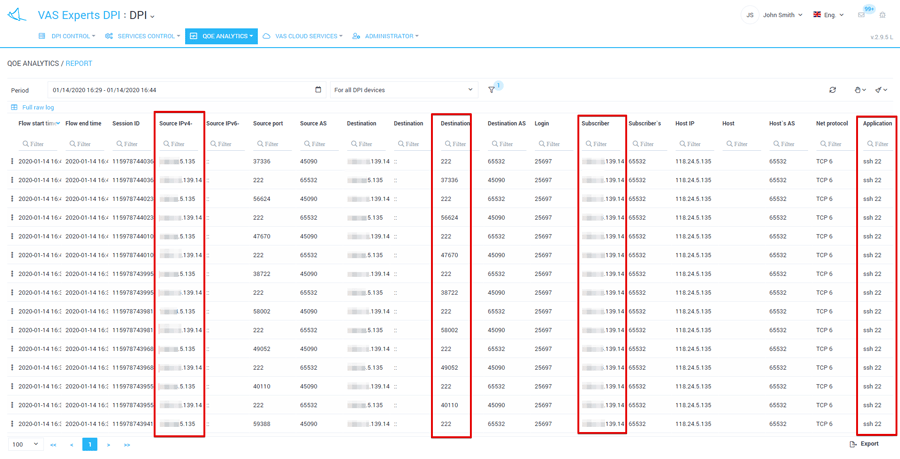

En este informe, observamos cómo un determinado host está forzando la contraseña de un abonado.

¿Qué se debe hacer al detectar un ataque de fuerza bruta?

Lo primero que puede hacer un proveedor de Internet es ponerse en contacto con el abonado, avisarle y ofrecerle hacer la contraseña más compleja. También se puede advertir al suscriptor mostrando un banner o publicando información en la página de inicio a través de la sección «Publicidad de la gestión del servicio».

En segundo lugar, activar la opción de mini-firewall para un determinado abonado. Esta función de Stingray Service Gateway es necesaria para garantizar el uso seguro de Internet, proteger la red de sobrecargas y software malicioso. El mini-Firewall incorporado en la plataforma resuelve dos tareas principales:

- evitar el hackeo a través de puertos abiertos que puedan ser atacados

- bloquear la actividad perjudicial procedente del abonado.

¿Qué contraseñas se descifran con más frecuencia?

En la mayoría de los sistemas encriptados en los que un usuario puede autorizarse, se proporciona un nombre de usuario y una contraseña por defecto. Lo ideal es que cada usuario cambie la contraseña por defecto por la suya propia después de entrar por primera vez en el sistema, sin embargo, muchos descuidan esta sencilla regla de seguridad o establecen combinaciones demasiado simples para recordarlas más fácilmente. Así, se forman grupos enteros de contraseñas vulnerables:

- Secuencias sencillas (keyboard-walks): qwerty, qazwsx, 123456

- Frases y palabras que suelen venir a la mente al crear una contraseña: password, admin, root, access

- Contraseñas que duplican parcialmente los inicios de sesión, por ejemplo, con la adición de números: usuario123.

Estadísticas:

- según https://haveibeenpwned.com/, hasta la fecha se han desacreditado más de 9.000 millones de cuentas

- más de 555 millones de entradas están al descubierto en el «diccionario de contraseñas»

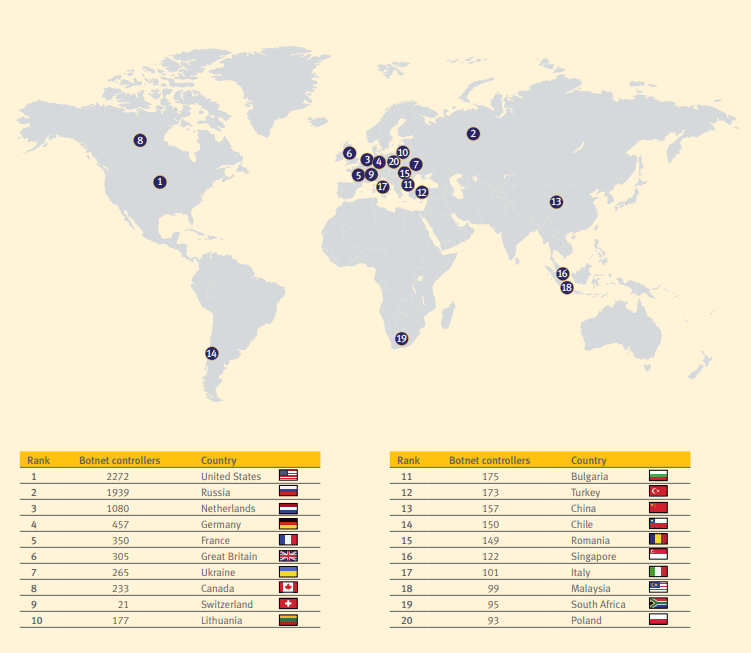

- el mayor número de hosters de botnets (botnet C&C – comando y controlador) se encuentra en Estados Unidos, seguido de Rusia y los Países Bajos.

Informe sobre las amenazas de la red de bots Spamhaus 2019

En resumen

Normalmente, los dispositivos infectados se utilizan para ataques DDoS, envío de spam, virus, organización de la minería de criptomonedas, descarga de datos personales de los usuarios, chantaje cibernético. El objeto de la Fuerza Bruta puede ser tanto usuarios ordinarios de Internet como empresas comerciales y estatales. A veces, las contraseñas desacreditadas y otros datos se venden para seguir expandiendo la red infectada.

La instalación de la plataforma Stingray con la opción de mini-Firewall y el módulo QoE permite asegurar la red contra ataques DoS y DDoS, analizar el tráfico y controlar las sobrecargas. Puede obtener más información sobre las ventajas y otras funcionalidades del sistema de análisis profundo del tráfico consultando a los especialistas de VAS Experts.