Interception légale

Description du service

Les mécanismes d’accès diffèrent d’un pays à l’autre, et même au sein des régions. Mais les principes de base sont les suivants : les cibles d’interception n’affectent qu’un utilisateur particulier ; la partie prenante de l’interception ne doit pas être au courant de la procédure.

L’interception légale joue un rôle crucial en aidant les forces de l’ordre à lutter contre le crime organisé. Chaque pays l’exécute conformément aux lois nationales et aux exigences et pratiques légales locales. Par exemple, l’Union européenne certifie LI via ETSI (Institut Européen des Normes de Télécommunications). Les États-Unis réglementent LI avec la loi spécifique CALEA (Loi sur l’assistance aux communications). Les opérateurs mobiles, les porteurs d’accès Internet à large bande basés sur des installations et les porteurs de VoIP, tous communément appelés « Opérateurs de télécommunications » aux États-Unis, sont soumis aux exigences de CALEA.

Motifs de choisir notre solution

LI aide les forces de l’ordre à identifier et analyser rapidement les données provenant de diverses sources que l’on pense être liées à des activités illégales. LI simplifie l’accès légal des entités chargées de l’application de la loi aux données demandées. Plus de complications avec un équipement spécial coûteux en déploiement et en service.

LI support la VoIP, enregistre la localisation des appels et prend en charge l’enregistrement vocal du déploiement non-ETSI. La solution que nous proposons fonctionne sur tous les réseaux disponibles, y compris les réseaux téléphoniques fixes et Internet.

Caractéristiques

Totalement légal

Pour chaque législation et procédures spécifiques, nous examinons les exigences, les hypothèses, les erreurs, etc. Ainsi, votre solution personnelle sera adaptée à votre situation spécifique.

Support

Nos spécialistes sont toujours prêts à vous aider et à vous guider dans les situations compliquées. Notre expérience professionnelle compte plus de 15 ans.

Statistiques

Des outils faciles à utiliser à bord : analyse des liens, alertes en temps réel, tableaux de bord, etc.

Extraction de données

LI est capable de récupérer les métadonnées nécessaires du trafic intercepté.

Avantages

Utilisation de technologie DPI

La technologie d'examen approfondie des paquets permet d'intercepter le trafic et d'effectuer une analyse comportementale. Les données collectées peuvent être visualisées et préparées pour une analyse plus approfondie. Avec l'utilisation de la technologie DPI, l'opérateur reçoit non seulement les fonctions standard du système d'analyse approfondie du trafic, mais également ses options supplémentaires: CG-NAT, BNG, protection contre les attaques DDoS, etc.

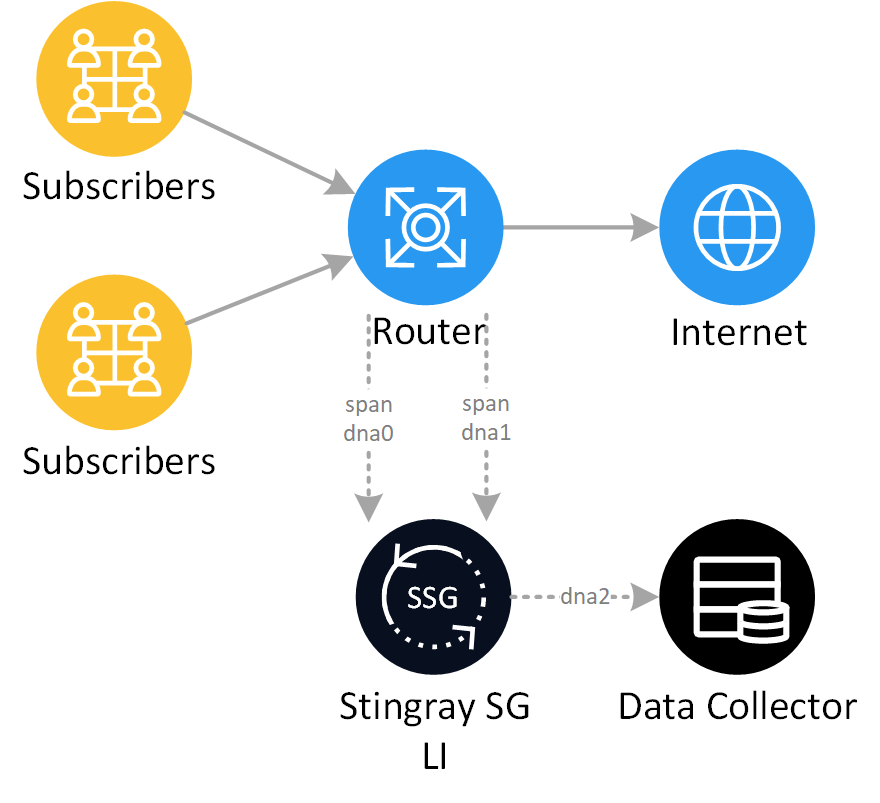

Fiable matérielle de plateforme

L'équipement d'interception légale Stingray SG n'apporte aucune modification au réseau de porteur. Pour filtrer le trafic, nous utilisons des serveurs x86 hautes performances fiables et les données sont stockées dans des systèmes prenant en charge la mise à l'échelle et la sauvegarde. Un panneau de commande spécial est utilisé pour travailler avec le système.

Accès complet au Système

L'accès aux équipements LI et aux informations collectées s'effectue à tout moment et est fourni aux agents autorisés, qui disposent des droits d'accès nécessaires au panneau de contrôle. Des canaux de communication sécurisés sont utilisés.