Qu’est-ce que c’est le DLP?

DLP (Data Leak Prevention) — prévention des fuites d’informations confidentielles du système d’information. DLP fonctionne comme un complexe de technologies et de techniques qui aident les organisations à prévenir la perte ou la divulgation non autorisée de données sensibles. L’objectif principal de DLP est d’identifier, de surveiller et de protéger les informations privées.

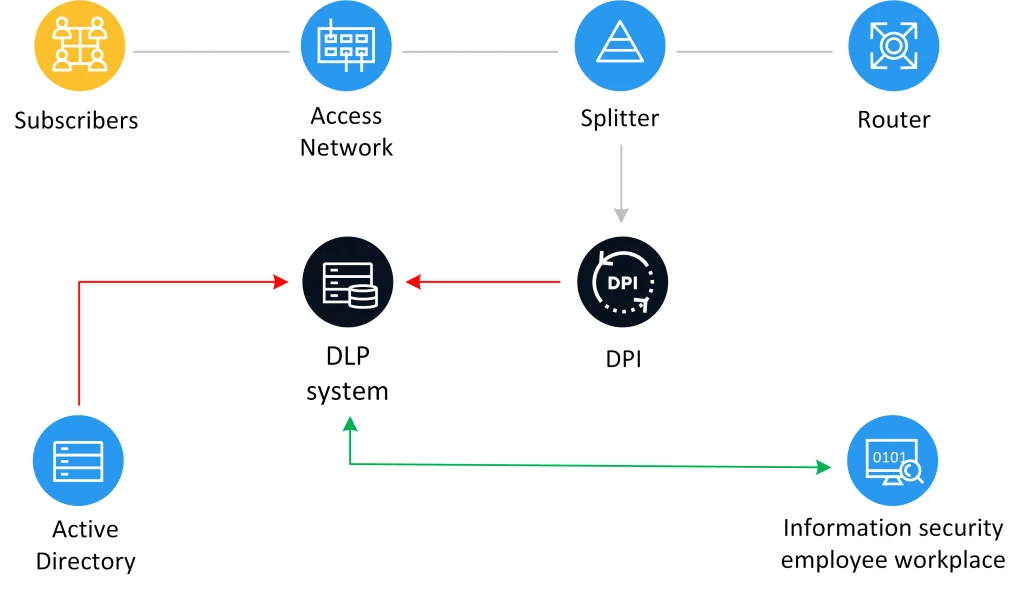

Pour protéger les informations de l’entreprise, une solution simple, rapide et efficace consiste à transférer des données importantes sur un serveur et à déployer un système DLP, de préférence en conjonction avec DPI, dont nous parlerons ci-dessous. Cette approche étend les contrôles d’accès standard tels que les connexions et les mots de passe, les politiques d’accès aux répertoires et aux fichiers.

Comment fonctionne le DLP?

Généralement, un système DLP est un produit logiciel modulaire, moins souvent un produit matériel. Le système est basé sur l’analyse des flux de données qui s’étendent au-delà du réseau d’entreprise et/ou de son segment spécifique.

Le système DLP classique se compose des modules suivants :

- analyseur est un composant réseau dont la tâche est de gérer le trafic, ainsi que de collecter des statistiques à partir des commutateurs et routeurs d’un réseau d’entreprise, y compris le flux, avec transfert ultérieur vers les systèmes de stockage;

- système de stockage collecte, stocke et traite les données reçues;

- module graphique est responsable de la visualisation des données et des rapports, ainsi que de l’affichage des résultats de la surveillance à l’agent de sécurité de l’information;

- module externe — dans certains systèmes DLP, le module externe est conçu pour être installé directement sur le PC de l’utilisateur pour la surveillance ultérieure des frappes sur le clavier, l’image sur l’écran du moniteur, le contenu de la RAM, ainsi que le contrôle du déplacement / copie / suppression de fichiers sur les périphériques de disque.

Types de solutions DLP

Le système de l’infographie ci-dessus peut être considéré comme idéal s’il est complété par DPI (Deep Packet Inspection) – une technologie d’analyse approfondie du trafic.

La technologie DPI permet:

- effectuer un audit de sécurité du réseau et identifier les attaques externes, ainsi que prendre des contre-mesures pour les éliminer avec la notification du personnel ;

- analyser l’état de toutes les connexions réseau et prendre une décision quant à leur interruption ;

- collecter des statistiques sur les protocoles, les applications, les services, ainsi que sur la direction du trafic et même sur un utilisateur spécifique avec une journalisation ultérieure ;

- générer du trafic pour un serveur cible afin de tester ses performances et sa résistance aux attaques.

Politiques de prévention des pertes de données

Des politiques DLP correctement configurées peuvent réduire considérablement le risque de fuite d’informations confidentielles et améliorer la sécurité globale de l’entreprise.

Les politiques DLP sont basées sur les exigences de conformité et les normes de sécurité de l’industrie. Il y a un risque que les exigences deviennent obsolètes au fil du temps, elles doivent donc être révisées et mises à jour conformément aux nouvelles règles et menaces.

Outils et technologies de prévention de la perte de données

Les outils DLP surveillent en permanence les flux de données pour détecter toute utilisation non autorisée de données sensibles. Ceci est possible grâce à la surveillance intégrée du trafic réseau, qui permet de surveiller différents types de communication : e-mails, transferts de fichiers, etc.

Lorsque le système DLP détecte une activité non autorisée sur le réseau, il envoie automatiquement une alerte à l’équipe de sécurité ou bloque la transmission de données, ce qui permet d’éviter la fuite ou le vol d’informations. Pour protéger davantage les données sensibles, les systèmes DLP peuvent crypter ou masquer les données afin que les utilisateurs non autorisés ne puissent pas les voir.

Les systèmes DLP génèrent des rapports et des journaux d’audit pour fournir une visibilité sur l’activité des données et la conformité aux politiques en vigueur. Cela aide les entreprises à suivre et à analyser l’utilisation des données et à identifier les risques de sécurité potentiels.

Pourquoi les entreprises utilisent-elles des systèmes DLP?

La perte de données peut être un problème majeur pour toute entreprise. La mise en œuvre d’un système DLP sera utile pour toute organisation soucieuse de la sécurité des informations d’entreprise.

Des informations critiques peuvent être perdues en raison de circonstances imprévues telles que des défaillances techniques, des cyberattaques ou des erreurs de facteur humain.

Le système DLP permet d’empêcher l’accès non autorisé aux données critiques, ce qui contribue également à éviter les pertes financières, la responsabilité légale et les atteintes à la réputation.

Voici à quoi peut ressembler la configuration du réseau d’une entreprise moderne soucieuse de la sécurité de ses informations:

Scénarios d’utilisation des systèmes DLP

Les entreprises doivent choisir le type de solution DLP qui répond le mieux à leurs exigences de sécurité et de réglementation.

- Le système DLP surveille les données de trafic sensibles: documents, numéros de carte de crédit ou de sécurité sociale. Il peut empêcher les fuites de données en les bloquant ou en les cryptant.

- Les solutions DLP pour la protection des points de terminaison (EDR) contre les menaces surveillent la transmission des données vers les PC et les appareils mobiles. Ils peuvent bloquer ou crypter la transmission de données en cas de violation des politiques DLP.

- Les systèmes DLP permettent de surveiller les messages électroniques et leurs pièces jointes pour détecter les données sensibles. Ils peuvent empêcher les utilisateurs d’envoyer des e-mails contenant des informations privées ou de crypter des données.

- Les systèmes Cloud DLP contrôlent les données stockées dans les applications cloud. Ils peuvent empêcher le partage ou l’accès aux données par des utilisateurs non autorisés.

- Les systèmes DLP pour les bases de données surveillent l’activité de la base de données pour détecter et prévenir les fuites. Ils peuvent également aider les entreprises à se conformer aux exigences réglementaires telles que PCI DSS, HIPAA ou GDPR.

- Les solutions DLP contre les menaces d’initiés surveillent l’activité des utilisateurs pour prévenir les risques de sécurité potentiels causés par les employés ou les entrepreneurs. Ils peuvent surveiller l’accès des utilisateurs à certains fichiers ou imprimer des documents.

Recommandations pour la prévention de la perte de données

Des audits réguliers doivent être effectués pour garantir la conformité aux politiques DLP et identifier les risques de sécurité potentiels. L’audit peut inclure l’examen des journaux d’activité des utilisateurs, l’analyse des vulnérabilités ou les tests d’intrusion.

La formation des employés est essentielle pour prévenir la perte de données. Les employés doivent être formés à la gestion des données sensibles, identifier les risques de sécurité potentiels et signaler les activités suspectes.

Il est nécessaire qu’ils soient conformes aux politiques DLP et ne présentent pas de risques de sécurité.

Conclusion

Le développement des technologies numériques et de l’ingénierie sociale remet en cause la sécurité des informations confidentielles. Les systèmes DLP modernes utilisant la technologie DPI permettent d’analyser les flux de données qui vont au-delà du réseau de l’entreprise à des vitesses élevées (jusqu’à 400 Gbit/s) et d’empêcher les fuites d’informations sensibles au-delà du réseau d’entreprise.

Les systèmes de protection contre les fuites d’informations confidentielles des fabricants russes, tels que Système DLP à base de Stingray SG de la société VAS Experts, sont prêts à mettre à niveau les réseaux pour toutes les vitesses. Les serveurs x86 standard permettent une évolutivité des performances et la vitesse de traitement du trafic peut atteindre 3,84 Tbit/s. En cas de questions ou de problèmes, notre support technique 24 heures sur 24 peut vous aider à résoudre rapidement tout problème.