C’est pourquoi lorsque les smartphones et les montres intelligentes avec e-SIM ont été lancés, la technologie est devenue une tendance mondiale depuis 2016. Aujourd’hui, les services e-sim sont disponibles dans 45 pays, de nombreux autres opérateurs ont des doutes, le mécanisme de réglementation et les plateformes technologiques ne sont pas prêts.

Quel est le point de doute ?

Qu’est-ce que c’est une carte SIM ? C’est un micro-ordinateur dont la tâche principale est de stocker les clés et les algorithmes de cryptage nécessaires pour identifier et autoriser l’utilisateur dans le réseau d’opérateur mobile. Les algorithmes utilisés sont symétriques et supposent le stockage de la clé privée de l’utilisateur dans une zone sécurisée de la mémoire de la puce SIM, accessible uniquement par une application s’exécutant sur la puce elle-même. Tous les algorithmes de cryptage (qui sont, en effet, des applications exécutant sur la puce SIM) et les clés de cryptage sont enregistrés lors de la fabrication afin d’assurer leur sécurité.

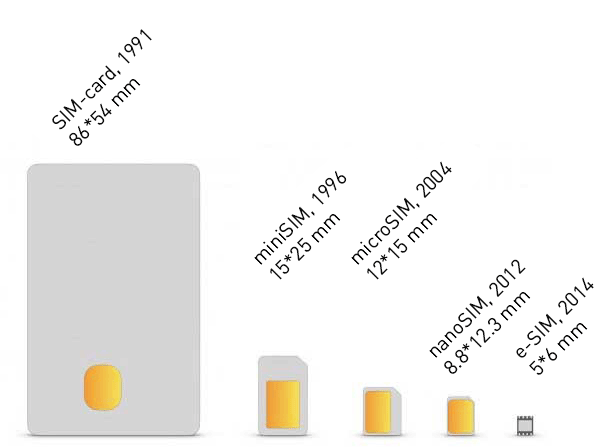

Evolution des cartes SIM Evolution des cartes SIM depuis 1991

De plus que cela, il existe d’autres applications sur la carte SIM, par exemple un menu SIM qui est lancé par l’utilisateur et qui peut afficher la météo, le solde, etc., et peut gérer certains services. La norme prévoit également la possibilité de télécharger et d’exécuter de nouvelles applications sur la carte SIM à l’initiative de l’opérateur, sans que l’utilisateur en soit averti. Sans entrer dans les détails des spécifications et des normes, ce fait peut être constaté dans la mise en œuvre du service de copie du carnet de carte SIM vers le stockage de l’opérateur : le service est activé via le compte personnel de l’abonné sur le site Web de l’opérateur, et dans pas si longtemps, une copie de sauvegarde du carnet est déjà créée dans le cloud. La magie ? Ainsi, grâce à une carte SIM, l’opérateur a accès à l’appareil de l’abonné, et peut recevoir des données de cet appareil, et effectuer certaines opérations avec celui-ci… Bien sûr, seulement afin de fournir des services de qualité. En savoir plus sur son fonctionnement.

Qu’est-ce que c’est e-SIM (le nom correct est de e-UICC) ?

Contrairement à la croyance populaire, la différence principale avec la carte SIM n’est tant le facteur de forme de la puce à braser (les opérateurs peuvent acheter SIM classique dans la forme intégrée), qu’un logiciel prédéfini qui permet de télécharger des profils d’abonnés avec des clés de cryptage. Ce processus est standardisé par GSMA – Association des opérateurs et des fabricants GSM, et est décrit dans un certain nombre de spécifications :

- SGP.21 « RSP Architecture »

- SGP.02 « Remote Provisioning Architecture for Embedded UICC Technical Specification »

- SGP.22 « RSP Technical Specification »

La deuxième différence clé est que pour télécharger le profil de l’opérateur sur e-SIM, vous avez besoin d’une tierce partie SM-DP – une organisation certifiée par GSMA qui va gérer des profils. Il peut s’agir soit d’un fabricant d’appareils avec E-UICC intégré, soit d’une société indépendante. Description détaillée de l’e-SIM de la GSMA.

Sur la base de cela, on peut faire quelques conclusions :

- Les opérateurs perdent le contrôle des applications intégrées à la carte SIM. En conséquence, ils perdent la source de données détaillées sur les abonnés. Pour en compenser de quelque sorte, il est possible de télécharger et d’activer le profil sur l’e-SIM en utilisant une application particulière dans l’appareil lui-même, qui transmettra en outre ces données.

- Toute application cryptographique peut avoir des capacités non documentées ainsi que des vulnérabilités. Si ces vulnérabilités permettent à un intrus de voler ou de modifier des profils d’opérateurs, les technologies d’autorisation à deux facteurs, les services bancaires mobiles et d’autres services critiques deviendront vulnérables. Et si les vulnérabilités sont spécifiées et partiellement corrigées, mais qui garantit l’avenir ?

- Il y a une dépendance de l’opérateur à un tiers dans la relation avec l’abonné. Un tiers peut être de connivence avec un concurrent ou saboter le chargement de certains profils e-SIM à ses propres fins.

- Les algorithmes de cryptage sont contrôlés par le fabricant de puces, qui ne travaille désormais plus sur ordre de l’opérateur, mais selon les spécifications de la GSMA. Ces normes peuvent ne pas correspondre aux exigences gouvernementales d’un pays donné.

- Les spécialistes du marketing et les chefs de produit pourront sûrement proposer de nouveaux services basés sur la vente rapide de cartes SIM virtuelles, par exemple un forfait numéro unique + messager pour ceux qui ne veulent pas montrer leur téléphone principal lors de la soumission d’annonces. C’est-à-dire que les « guerres de marketing » peuvent donner lieu à des offres complètement nouvelles, auparavant impossibles.

Dans le reste sec, la comparaison des SIM classiques et e-UICC permet de comprendre que ces derniers sont davantage axés sur l’amélioration du service et le développement de nouveaux services dans l’industrie. Pour les abonnés, de nombreuses commodités sont créées : par exemple, on peut se connecter à distance à un opérateur étranger avant même de quitter la Fédération de Russie. Et au moment de l’arrivée dans un autre pays, il suffira de quelques clics pour activer un nouveau profil au lieu de se précipiter à la recherche du point de vente d’un opérateur. Pour ceux qui n’ont pas assez de deux cartes SIM, il devient possible d’utiliser 3-4 profils, en basculant entre eux au besoin.

La présence d’un tiers dans la relation de l’abonné avec l’opérateur peut déjà être observée dans le processus de transfert MNP du numéro de téléphone entre les opérateurs. Aujourd’hui il n’y a pas de problèmes critiques à cet égard. Tous les opérateurs sont obligés de se connecter au système, le système fonctionne, les numéros sont transférés. Et en général, cela ne fait de gros problèmes pour personne.

En conclusion, il faudrait dire que les technologies associées à l’eSIM évoquent des sentiments mitigés. D’une part, ils sont très positifs, car c’est une nouvelle étape dans l’industrie, d’autre part, il existe un autre canal potentiel pour la fuite de données personnelles et extrêmement sensibles à partir des appareils des utilisateurs.