Lors de l’organisation d’un réseau d’entreprise, il est nécessaire d’analyser et de contrôler la façon dont les employés utilisent les ressources Internet pendant les heures de travail. À cette fin, Stingray SG est utilisée :

- restriction d’accès aux réseaux sociaux ou aux messageries instantanées pour certains groupes d’utilisateurs lorsque les employés doivent se concentrer sur son travail

- surveillance du trafic et analyse des connexions pour empêcher la fuite d’informations confidentielles, détecter les attaques DDoS et détecter BotNet dans le réseau d’entreprise

- respect des exigences légales en présence d’une licence : restriction d’accès selon le registre des ressources interdites.

Voyons comment lier MS AD et Stingray SG, créer des listes noires et restreindre l’accès aux applications pour les employés.

Intégration avec Microsoft Active Directory

Stingray SG est installé « en rupture » et assure le passage de tout le trafic entrant et sortant. Le point d’installation est déterminé en fonction des caractéristiques du réseau : il est recommandé de l’installer en amont d’un routeur frontière ou un périphérique qui implémente le NAT.

Il est important de voir des adresses IP réelles des clients et d’appliquer les politiques directement à ces adresses IP. Si vous avez besoin d’implémenter NAT, cela est également possible dans les versions BRAS et Complete basées sur Stingray SG. Détails de la licence.

Qu’est-ce qui est nécessaire pour l’intégration avec MS AD ?

Stingray SG contient des mécanismes d’autorisation en modes L2 (DHCP, ARP, PPPoE) et L3 (IPoE), qui sont utilisés avec succès sur les réseaux haut débit des opérateurs. Dans l’exemple donné, il est proposé d’utiliser le mode IPoE, comme le plus simple et le plus rapide à configurer. Dans ce schéma DPI est très facile à mettre à l’échelle et à sauvegarder avec des cartes bypass ou un second serveur avec une licence de sauvegarde.

Le schéma comprend :

- Contrôleur de domaine MicroSoft Active Directory. Il authentifie l’abonné et transmet les données sur l’adresse IP émise, le nom d’utilisateur, le groupe au serveur Radius.

- Serveur Radius. Il accumule les informations de MS AD et répond aux requêtes Radius de la part de DPI.

- Stingray Service Gateway. Il dispose des profils de liste noire et de liste blanche préconfigurés, des profils de police pour le blocage par des protocoles et des applications avec des noms uniques. Il génère des requêtes au serveur Radius par le premier paquet de l’abonné.

Processus d’attribution de profils

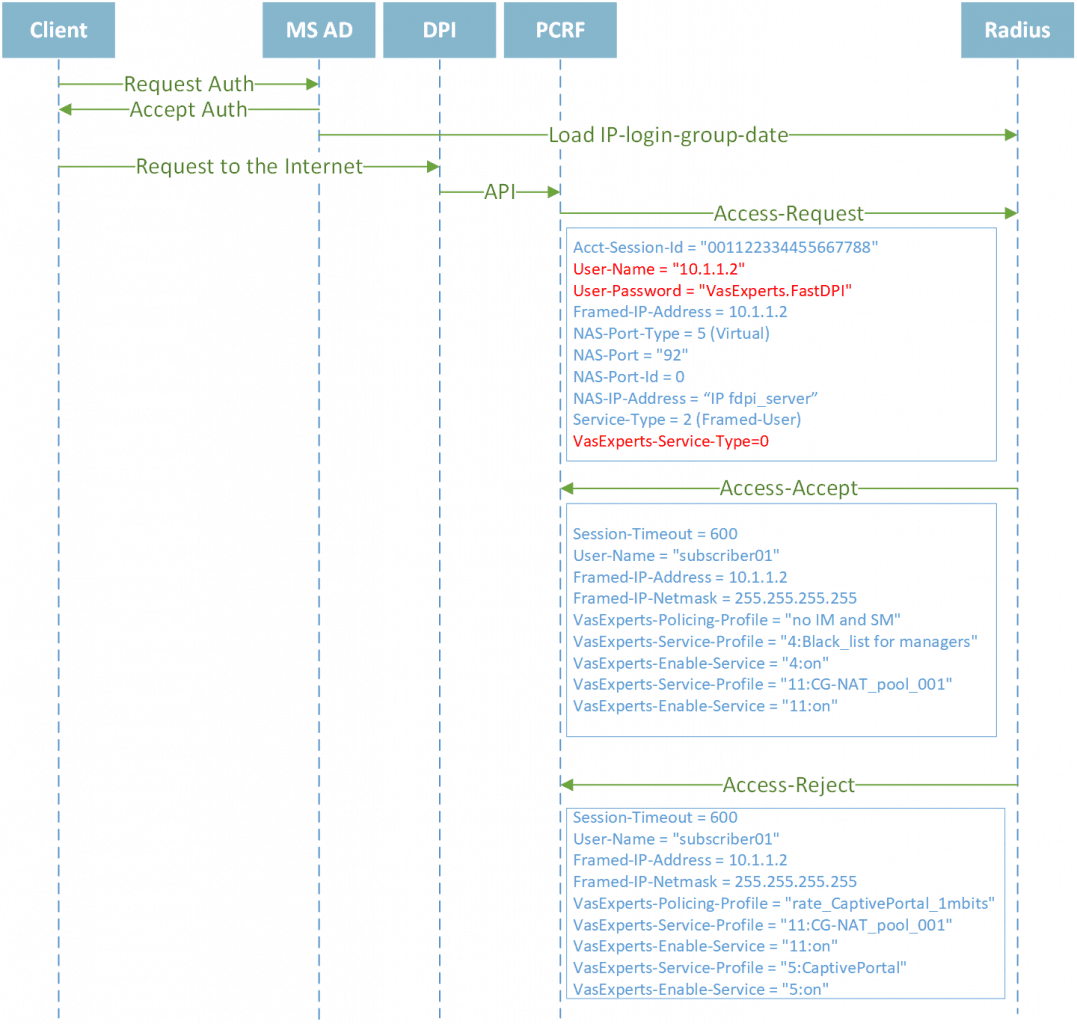

Après autorisation dans MS AD, les informations sur l’abonné entrent dans le serveur Radius. Lorsque l’abonné fait la première demande, Stingray SG génère une Accept-Request avec l’IP de l’abonné. Sur la base des informations sur l’appartenance de cette adresse IP à un abonné et un groupe spécifiques, le serveur Radius génère un Access-Accept avec les attributs spécifiés. Les attributs transmis peuvent contenir :

- nom du profil de la liste de verrouillage

- nom du profil de la liste d’accès

- nom du profil de la police

- nom du pool NAT

- activation du service de collecte de statistiques sur l’abonné

- activation du service de notification

- activation du service d’intégration de bannières pour les ressources HTTP.

Après réception des données, Stingray SG applique des restrictions pour une période égale à Session-Timeout (dans l’exemple il est de 600 secondes). Après cette période, une nouvelle demande d’autorisation pour cette adresse IP se produit sur le serveur Radius.

Dans le cas où le serveur Radius n’a pas d’informations sur l’adresse IP requise, une réponse Access-Reject est générée avec les profils par défaut suivants :

- nom du profil de la liste d’accès

- nom du profil de la police.

Dans ce cas, l’abonné sera redirigé vers le Portail Captif lors de la prochaine demande via HTTP et sera limité sur des protocoles d’échange accessibles.

Travail avec les statistiques des abonnés

Pour faciliter la configuration, une interface graphique est implémentée dans laquelle vous pouvez créer et gérer des profils, surveiller l’état d’autorisation et les services affectés.

Stingray SG vous permet de collecter Clickstream et FullNetflow qui s’accumulent dans le module Quality of Experience. Les fonctionnalités suivantes sont disponibles pour l’administrateur :

- un collecteur pour accumuler des statistiques sur le protocole NetFlow avec prise en charge de réexportation

- prise en charge de l’API pour l’intégration avec des systèmes externes

- visualisation des statistiques Full NetFlow et ClickStream

- rapports intégrés TOP basé sur Full NetFlow: RTT élevé en termes de volume de trafic, nombre de redémarrages, protocoles d’application, AS, AS d’abonné, commutateurs d’accès et d’agrégation

- rapports TOP intégrés basés sur ClickStream : URL, hôtes, abonnés, périphériques, ressources IP

- téléchargement des rapports dans des formats .xls, .csv, .pdf, .png

- rapport sur les catégories de ressources Web, mise à jour de la liste des catégories

- rapports Full NetFlow et ClickStream personnalisés pour l’extraction par abonné

- définition des déclencheurs et des actions sur des événements, envoi des rapports par e-mail

- détection DDoS et BotNet.