Por eso, cuando se lanzaron los smartphones y smartwatches con e-SIM, la tecnología se convirtió en una tendencia mundial a partir de 2016. Hoy en día, los servicios de e-sim están disponibles en 45 países, en muchos otros, los operadores dudan y el mecanismo regulador y las plataformas tecnológicas no están preparados.

¿Cuál es el motivo de la duda?

¿Qué es una tarjeta SIM? Se trata de un microordenador cuya tarea principal es almacenar las claves y los algoritmos de cifrado necesarios para identificar y autorizar al usuario en la red del operador móvil. Los algoritmos utilizados son simétricos e implican el almacenamiento de la clave privada del usuario en una zona segura de la memoria del chip SIM a la que sólo puede acceder la aplicación que se ejecuta en el propio chip. Todos los algoritmos de cifrado (que en realidad son aplicaciones que se ejecutan en el chip SIM) y las claves de cifrado se registran durante la producción para garantizar su seguridad.

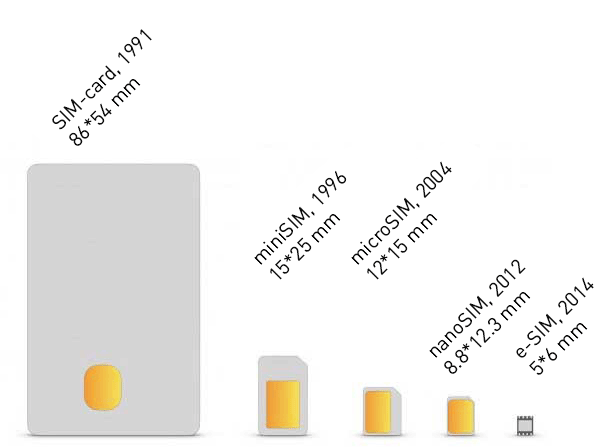

Evolución de las tarjetas SIM desde 1991

Además, hay otras aplicaciones en la SIM, como un menú SIM que es iniciado por el usuario y que puede mostrar el pronóstico meteorológico, el saldo, etc. y puede gestionar ciertos servicios. También es norma que se puedan descargar y lanzar nuevas aplicaciones en la SIM a iniciativa del operador sin informar al usuario. Sin profundizar en la descripción de las especificaciones y los estándares, este hecho puede verse en la implementación del servicio de copia de la agenda de contactos desde la tarjeta SIM al almacenamiento del operador: el servicio se activa a través de la cuenta personal del abonado en la página web del operador, y al cabo de un tiempo ya se ha creado una copia de seguridad de la agenda de contactos en la nube. ¿Es magia? De este modo, el operador tiene acceso al aparato del abonado a través de la tarjeta SIM, y puede recibir datos de este aparato y realizar algunas operaciones con él… Por supuesto, con el fin de proporcionar servicios de calidad. Lea más sobre su funcionamiento.

¿Qué es una e-SIM (nombre correcto: e-UICC)?

En contra de la creencia popular, la principal diferencia con respecto a la SIM no es tanto el factor de forma del chip soldado (los operadores también pueden comprar una SIM clásica en factor de forma integrado), sino el software preinstalado<.strong> que permite descargar los perfiles de los abonados con las claves de cifrado. Este proceso está normalizado por la GSMA, una asociación de operadores y fabricantes de GSM, y se describe en una serie de especificaciones:

- SGP.21 «RSP Architecture»

- SGP.02 «Remote Provisioning Architecture for Embedded UICC Technical Specification»

- SGP.22 «RSP Technical Specification»

La segunda diferencia clave es que se necesita un tercero, el SM-DP, una organización certificada por la GSMA que gestionará los perfiles, para descargar el perfil del operador en la e-SIM. Esto puede ser tanto un fabricante de teléfonos, con E-UICCs incorporados, como una empresa independiente. Descripción detallada de la e-SIM de la GSMA.

De ello se pueden sacar varias conclusiones:

- Los operadores pierden el control sobre las aplicaciones integradas en la SIM. En consecuencia, pierden su fuente de datos detallados sobre los abonados. Para compensar esto, se puede utilizar una aplicación independiente en el propio dispositivo para descargar y activar el perfil en la e-SIM, que transferirá adicionalmente estos datos.

- Cualquier aplicación criptográfica puede tener capacidades no documentadas, así como vulnerabilidades. Si estas vulnerabilidades dan a un atacante la capacidad de robar o modificar los perfiles de los operadores, entonces las tecnologías de autenticación de dos factores, la banca móvil y otros servicios críticos se vuelven vulnerables. Y las vulnerabilidades se han encontrado y parcheado parcialmente en estas especificaciones, pero ¿quién garantiza el futuro?

- El operador pasa a depender de un tercero en su relación con el abonado. El tercero puede coludir con un competidor o sabotear la descarga de ciertos perfiles en la e-SIM para su propio beneficio.

- Los algoritmos de encriptación están controlados por el fabricante del chip, que ya no trabaja a la orden del operador, sino según las especificaciones de la GSMA. Estas normas pueden no coincidir con los requisitos gubernamentales de un determinado país.

- Sin duda, los analista de marketing y gestores de productos pueden idear nuevos servicios basados en la venta rápida de SIM virtuales, por ejemplo, un paquete de número único+mensajero para quienes no quieren dejar su número de teléfono principal al hacer publicidad. Es decir, las «guerras de marketing» pueden generar ofertas completamente nuevas que antes eran imposibles.

En pocas palabras, la comparación entre la SIM clásica y la e-UICC deja claro que esta última está más centrada en mejorar el servicio y desarrollar nuevos servicios en el sector. Para los abonados, hay muchas ventajas: por ejemplo, es posible conectarse a un operador extranjero a distancia antes de salir de la Federación Rusa. Y en el momento de llegar a otro país, basta con un par de clics para activar un nuevo perfil, en lugar de apresurarse en busca de un punto de venta del operador. Para aquellos a los que no les basta con dos tarjetas SIM, es posible utilizar 3-4 perfiles, cambiando entre ellos según sea necesario.

La presencia de un tercero en la relación abonado-operador ya se observa en el proceso de MNP: la transferencia de números entre operadores. Actualmente no hay problemas críticos en este sentido. Todos los operadores están obligados a conectarse al sistema: el sistema funciona, los números se transfieren. Y en general, no hay grandes problemas para nadie.

Para concluir, me gustaría señalar que las tecnologías relacionadas con la e-SIM provocan sentimientos dobles. Por un lado, son muy positivos: es un nuevo paso en el sector; por otro lado, surge otro canal potencial de fuga de datos personales y críticamente sensibles de los dispositivos de los usuarios.