Protección contra ataques DDoS

SSG tiene la funcionalidad de protección contra amenazas cibernéticas externas, tales como ataques DDoS como TCP SYN flood. Estos ataques tienen como objetivo agotar los recursos del servidor, haciéndolo inaccesible para los usuarios legítimos. Aprovechan un mecanismo de establecimiento de conexión TCP conocido como triple handshake.

¿Cómo funciona el ataque TCP SYN flood?

En primer lugar, veamos el mecanismo de conexión TCP:

- SYN (Sincronizar): El cliente envía un segmento SYN al servidor, solicitando que se establezca una conexión.

- SYN-ACK (Sincronizar-Reconocer): El servidor responde al cliente con un segmento SYN-ACK, acusando recibo del SYN y solicitando un acuse de recibo del cliente.

- ACK (Acknowledge): El cliente envía un segmento ACK al servidor acusando recibo del SYN-ACK y la conexión se considera establecida.

En un ataque DDoS por inundación TCP SYN, el atacante envía múltiples solicitudes SYN al servidor objetivo utilizando una red de un gran número de dispositivos infectados (desde PC y servidores hasta dispositivos IoT y videoconsolas), también conocida como botnet. Cuando se utiliza una botnet, el atacante no necesita ocultar las direcciones IP de cada dispositivo de la red.

El servidor responde a cada solicitud con un segmento SYN-ACK y espera una confirmación ACK del cliente. Al no recibir acuse de recibo, el servidor mantiene la conexión abierta durante un tiempo determinado (normalmente unos segundos) hasta que expira el tiempo de espera. Como el número de conexiones simultáneas es limitado, el servidor llena rápidamente su pool de conexiones, haciéndolo inaccesible para los usuarios legítimos.

Protección contra ataques DDoS por inundación TCP SYN basados en SSG: un caso práctico

El sistema de protección DDoS contra inundaciones TCP SYN basado en SSG es ampliamente utilizado por centros de datos y proveedores de servicios en la nube. Veamos cómo se organizó este sistema en uno de los mayores centros de datos rusos.

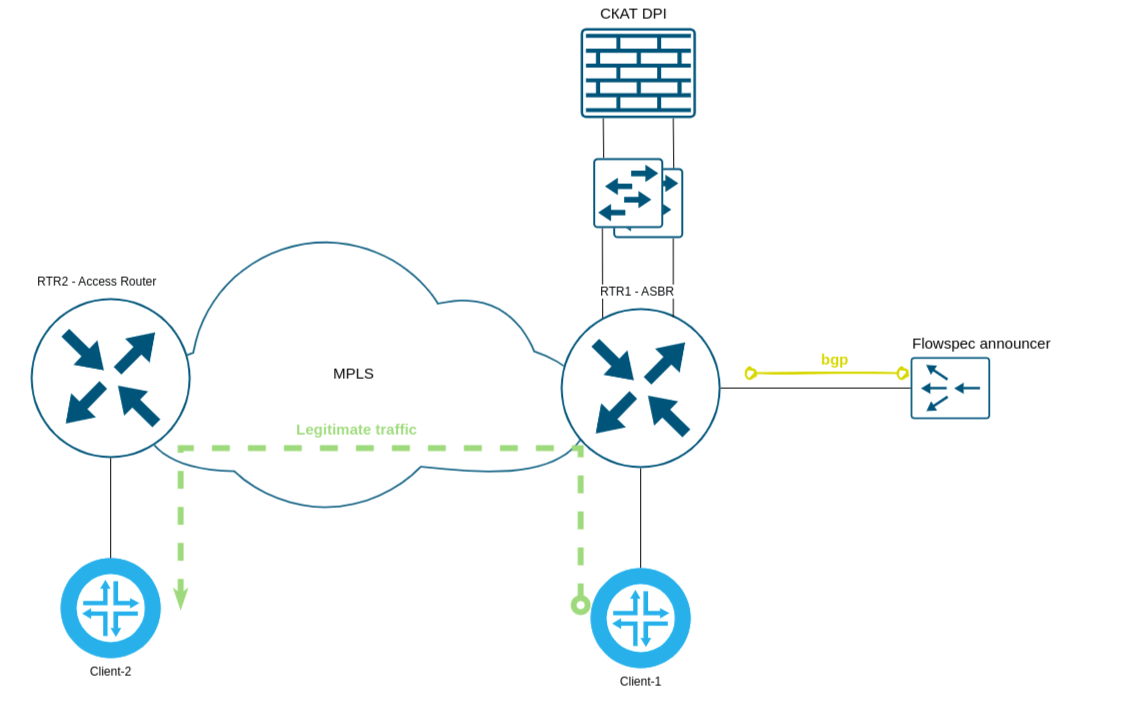

Para probar el complejo SSG, se organizó la siguiente configuración en el banco de pruebas:

- RTR1 (enrutador Juniper MX204) – utilizado como ASBR (enrutador de frontera de sistema autónomo).

- RTR2 (enrutador Juniper MX204): se utiliza como enrutador de acceso.

- MPLS está configurado entre RTR1 and RTR2

- Cliente-1 (router Mikrotik RB951Ui 2HnD): emula un host en Internet y actúa como fuente de conexiones legítimas.

- Client-2 (CRS305-1G-4S+IN router): emula a un cliente en la red del centro de datos y actúa como receptor de tráfico legítimo e ilegítimo (víctima).

- Client-1 and Client-2 están conectados a los routers a través de conmutadores (no se muestran en los diagramas para simplificar).

- La interfaz RTR1 a la que está conectado el Cliente-1 se considera una interfaz de enlace ascendente

- Las siguientes reglas están configuradas en RTR1:

- flowspec redirect-to-next-hop – una regla para redirigir el tráfico de reenvío hacia la víctima a través de la interfaz de entrada del filtro.flowspec redirect-to-routing-instance – regla para redirigir el tráfico de retorno desde la víctima a través de la interfaz de salida del filtro.

- flowspec redirect-to-routing-instance – regla para redirigir el tráfico de retorno desde la víctima a través de la interfaz de salida del filtro.

- El complejo de protección DDoS SSG de VAS Experts se utiliza para la limpieza del tráfico, funcionando en modo L2.

Disposición de la red en ausencia de ataques activos:

En el momento en que comienza el ataque, se intercambia tráfico legítimo entre Cliente-1 y Cliente-2.

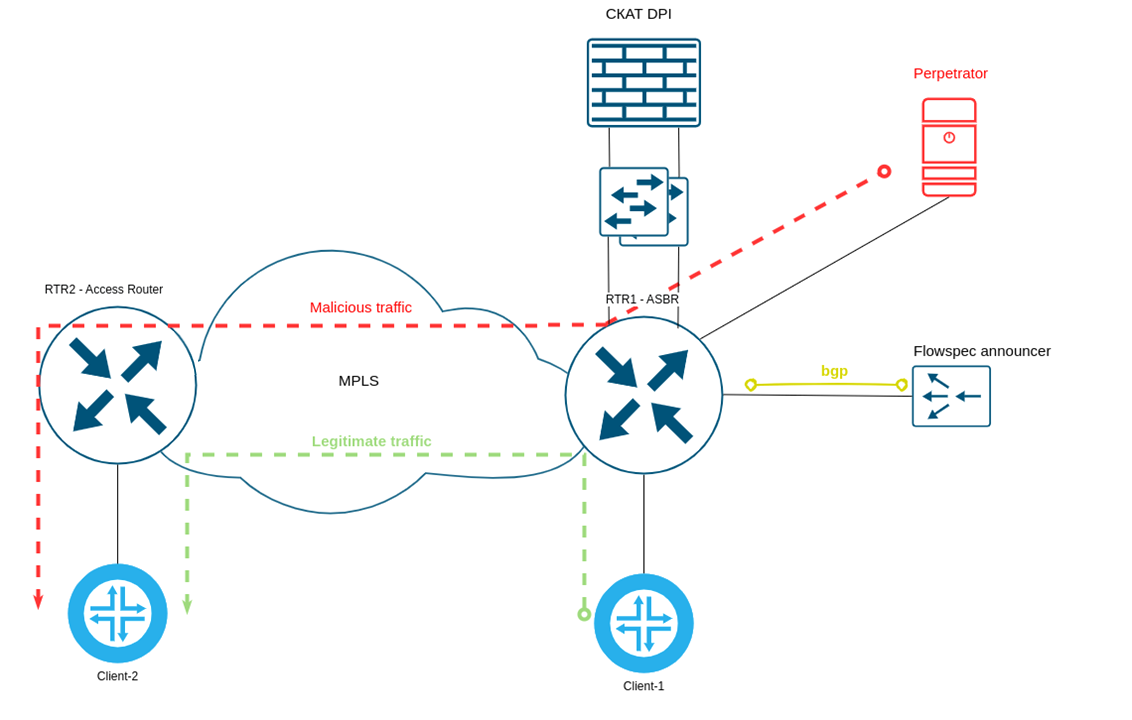

El esquema del flujo de tráfico en el momento del inicio del ataque:

Tras iniciarse un ataque de inundación TCP SYN desde el perpetrador (host malicioso) con diferentes direcciones de origen falsificadas, en unos 20-25 segundos, el tráfico, tanto legítimo como malicioso, fluye directamente a través del router hacia la víctima.

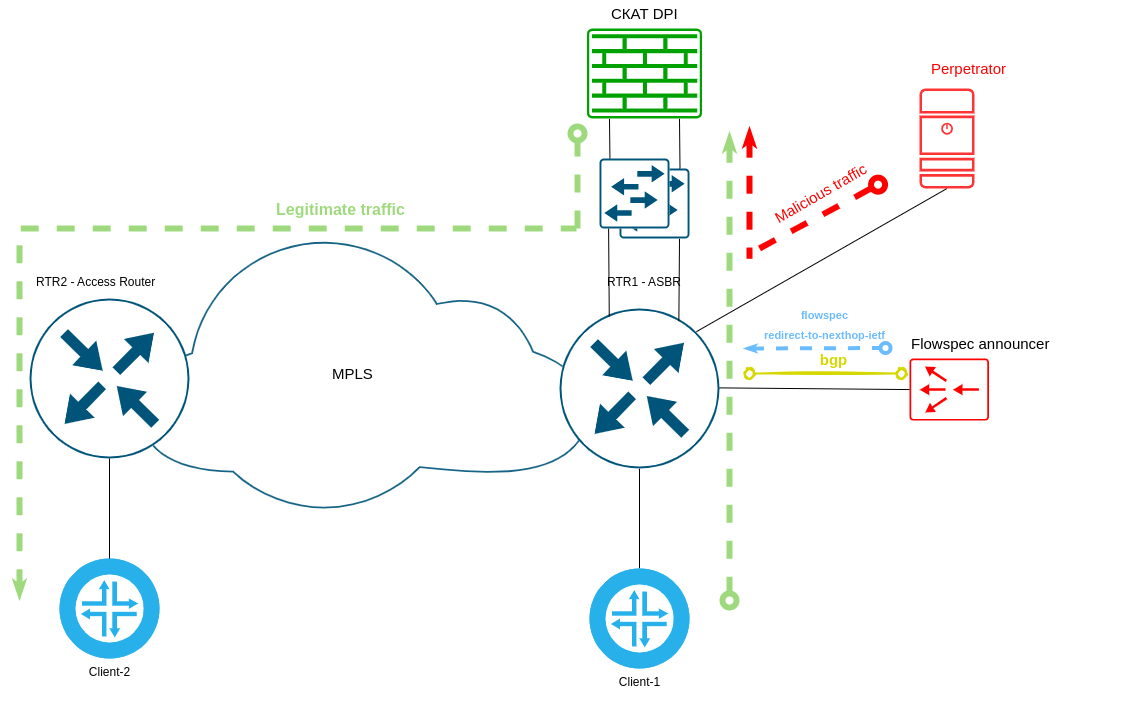

Cuando el tráfico de ataque supera los umbrales establecidos de tasa de bits o de paquetes, transcurridos unos 20-25 segundos, una regla de redirección al siguiente salto (ya sea manualmente o anunciada a través de automatización y BGP) aparece en el ASBR del RTR1, redirigiendo el tráfico a través de la interfaz RTR1 al SSG.

Esquema de paso de tráfico en modo protección:

Si el ataque se detiene o su intensidad disminuye por debajo de los valores umbral, la regla flowspec se elimina (manualmente o por medios de automatización) y el tráfico deja de pasar por el filtro.

Resultados de la prueba

La imagen real mostró una redirección exitosa de todo el tráfico, tanto legítimo como malicioso, destinado al cliente víctima. Al mismo tiempo, se bloqueó con éxito todo el tráfico malicioso de ataque de inundación TCP SYN de hasta 360 Mbps.

Tanto en las pruebas sintéticas como en el tráfico real del producto, los servicios legítimos protegidos entre el cliente y la víctima funcionaron correctamente. En el momento en que el tráfico se transfería al filtro, los servicios con conexiones ya establecidas seguían funcionando de forma estable.

Cuando se retiró el tráfico del dispositivo, se rompieron las sesiones TCP relacionadas con recursos protegidos que se habían establecido a través de él durante el ataque. Mientras que las sesiones establecidas a través del filtro pero no relacionadas con los puertos protegidos no se rompieron.

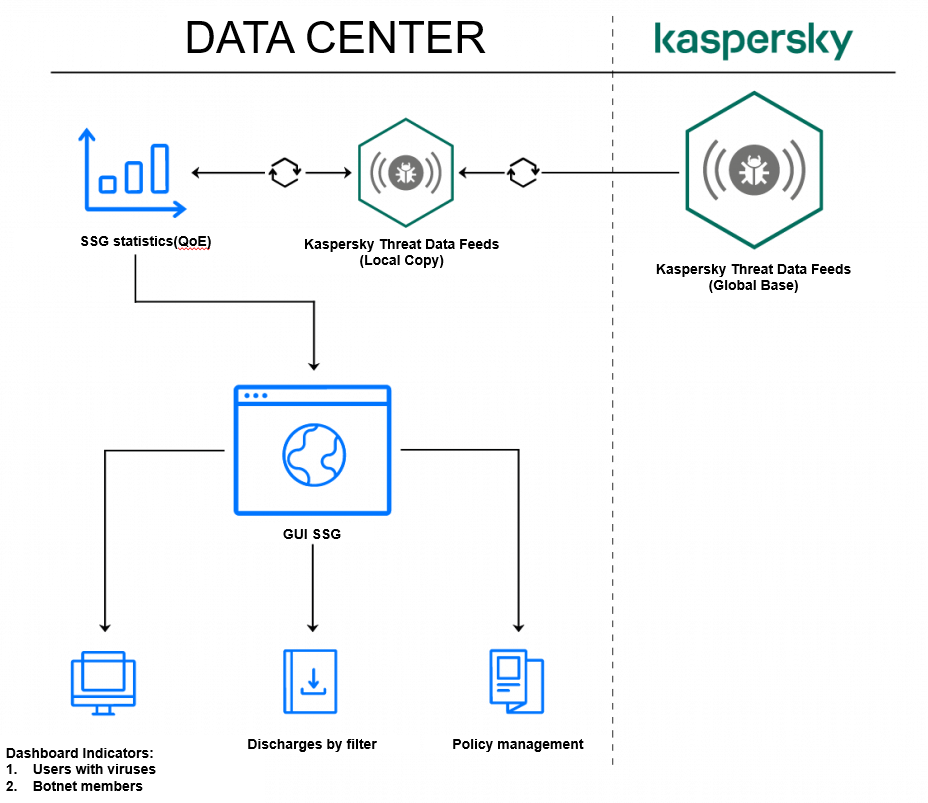

Vigilancia de la actividad de virus basada en QoE Analytics y Kaspersky Lab

Kaspersky Threat Data Feeds y el módulo de análisis de tráfico Quality of Experience (QoE) de SSG. se combinaron para crear una solución altamente eficaz para analizar y contrarrestar las ciberamenazas.

Kaspersky Threat Data Feeds es una base de datos estructurada, constantemente actualizada y voluminosa de diversos tipos de ciberamenazas, como ataques DDoS, sitios de phishing, redes de botnets, spam y otras influencias maliciosas. Hay 16 tipos de feeds en la base de datos, de los cuales SCAT se ocupa de siete de los principales:

- URL maliciosa

- URL de phishing

- Botnet C&C

- Botnet móvil

- Reputación IP

- URL de ransomware

- Datos de URL de IoT

Mediante rastreadores propios, trampas de spam y sistemas de monitorización de botnets, Kaspersky Threat Data Feeds prueba, analiza y recopila datos sobre todas las ciberamenazas conocidas actualmente en una única referencia.

Para implementar una solución colaborativa, se aloja en un servidor una copia sincronizada de la base de datos de amenazas con las estadísticas de comportamiento de los usuarios. A continuación, las estadísticas de comportamiento de los usuarios en el SCAT se comparan con la base de datos de amenazas, lo que permite extraer conclusiones sobre las amenazas potenciales dentro de la red del centro de datos.

Beneficios de la integración de Kaspersky y VAS Experts

- Identificación de usuarios con actividad de virus.

- Detección de bots.

- Detección de botnets en una fase temprana.

- Determinación del grado de infección de la red.

- Crear una lista de amenazas identificadas y usuarios infectados para el administrador de la red.

Una vez que la red está infectada, el administrador de red puede resolver los problemas de forma rápida y eficaz con SCAT:

- Restringir o bloquear a los usuarios mediante políticas en los dispositivos de red.

- Bloquear o restringir a los usuarios mediante políticas en los dispositivos de red.

- Descargar los datos de los usuarios infectados para que los procesen los especialistas de asistencia técnica.

- Descargar los datos de los usuarios infectados para que los procesen los especialistas de asistencia técnica.

Así, la integración de Kaspersky Threat Data Feeds y la plataforma SSG de VAS Experts es una potente herramienta para monitorizar y contrarrestar las ciberamenazas en las redes de los centros de datos. Gracias a la profunda sincronización de los datos de ciberamenazas con las estadísticas de comportamiento de los usuarios, este sistema proporciona un alto nivel de protección al identificar rápidamente amenazas potenciales como la actividad de virus y botnets en etapas tempranas. Esto permite a los administradores de red responder a los incidentes a tiempo, minimizando los riesgos y evitando la propagación de malware dentro de la red. Así, la implantación de esta solución ayuda a mejorar la seguridad en las redes corporativas y a reducir los riesgos asociados a los ciberataques.

Monitorización del estado de la red con módulo de análisis de QoE

La monitorización del estado de la red permite detectar, por ejemplo, problemas de disponibilidad del servicio para los usuarios como averías o sobrecarga de los aplinks de subida, así como funcionamiento lento o indisponibilidad de los servicios sin necesidad de conocimientos especiales en línea.

Veamos un caso real de aplicación del módulo QoE analytics por parte de uno de los mayores centros de datos para supervisar el estado de su propia red y optimizar el enrutamiento del tráfico.

Descripción de la conexión QoE

El tráfico de la infraestructura virtual del cliente se dirigió a través del espejo al puerto BareMetal del servidor con SSG. La tarea de SSG era recopilar estadísticas sobre el protocolo NetFlow v10, utilizando campos personalizados que incluían información RTT y Retransmit para sesiones TCP. Las estadísticas recopiladas se introdujeron en una máquina virtual donde se desplegó el módulo de recopilación de estadísticas de QoE Stor.

Resultados de la prueba

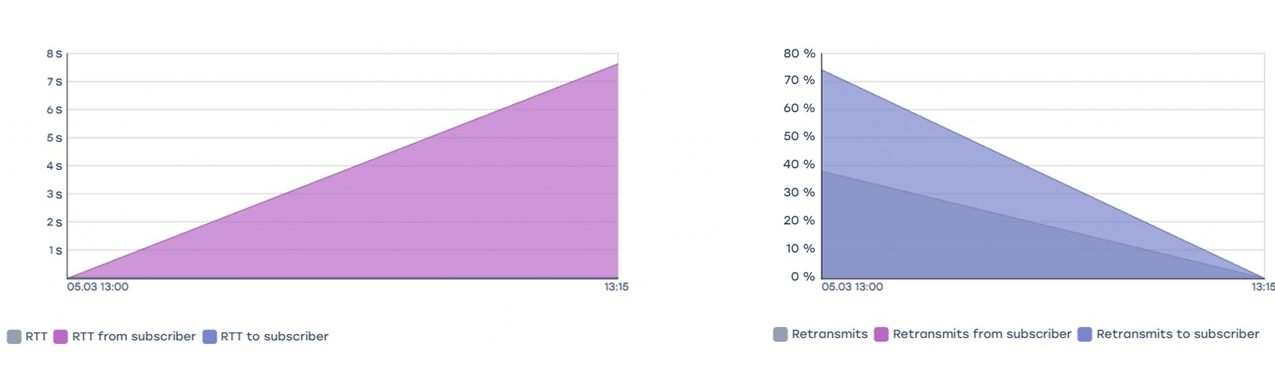

Comprobación de si la cuota de retransmisión coincide con las pérdidas configuradas manualmente en el host.

Para la prueba, se utilizó un host en el que se utilizó Linux TC para configurar parámetros que descartan artificialmente el 30% del tráfico entrante en la interfaz. Como resultado de la prueba, las analíticas de QoE mostraron un 30% de retransmisiones y los correspondientes valores de RTT.

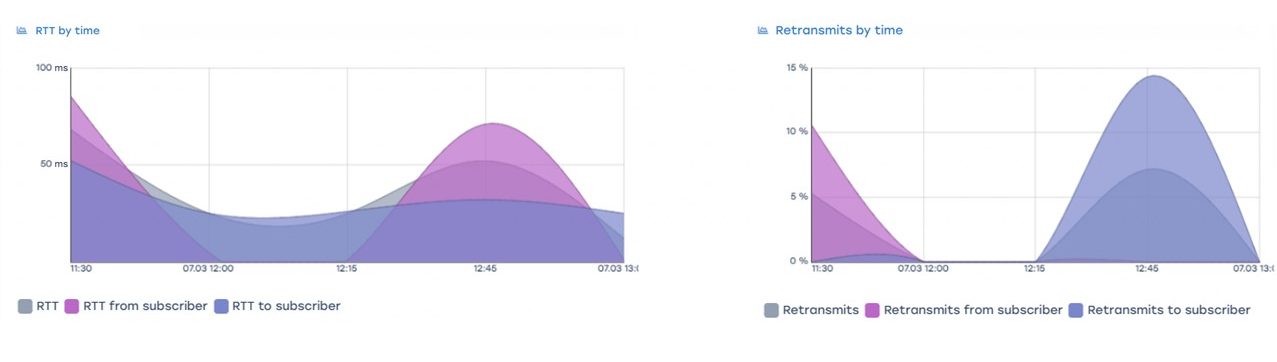

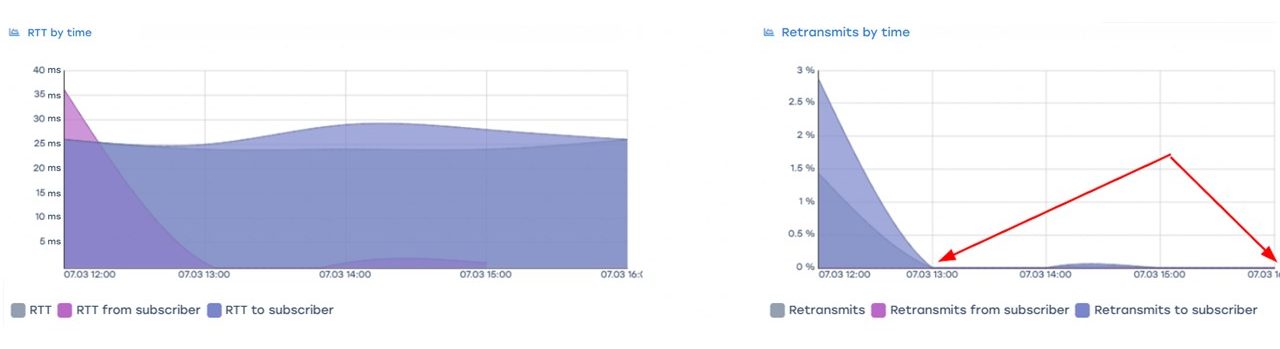

Mejorar la conectividad de los hosts redirigiendo el tráfico

Uno de los hosts estaba experimentando retransmisiones en una sesión TCP. A las 13:00, se cambió la ruta de tráfico saliente para el prefijo problemático, con lo que desaparecieron las retransmisiones y disminuyó el RTT. Estas métricas también fueron confirmadas por las estadísticas obtenidas de la QoE.

Los cambios claros en la ruta de tráfico pueden verse en las ilustraciones siguientes.

Antes

Después de

De este modo, la funcionalidad del módulo QoE permite identificar los cuellos de botella de la red y puede utilizarse para la monitorización con el fin de identificar y tratar proactivamente las áreas problemáticas a tiempo. Mediante la API, es posible integrar SSG en un sistema de supervisión existente para controlar los momentos de degradación de la conectividad en la red.